SecTec pre vás pripravil Príručku kybernetickej bezpečnosti

Obrovská zraniteľnosť dnešných elektronických systémov a informačných technológií, na ktorých je ľudstvo bytostne závislé, môžu mať pri dlhodobom plošnom výpadku až globálny dosah na kvalitu, alebo životy ľudí. Aj preto je také dôležité chrániť sa pred kybernetickými útokmi a vybudovať si kvalitnú a spoľahlivú ochranu.

Naša spoločnosť SecTec v tejto oblasti pravidelne vzdeláva nielen svojich zákazníkov ale aj širokú verejnosť. Našim krédom je edukácia spoločnosti a uvedomenie si potreby budovania IT-bezpečnosti nie preto, že to vyžaduje zákon, ale preto, že nám na tom záleží a dáva to zmysel. Tentokrát sme pre vás pripravili „Príručku kybernetickej bezpečnosti“ kde v piatich jej dieloch získate zjednodušený návod, ako vybudovať bezpečnostnú stratégiu spoločnosti.

Príručka kybernetickej bezpečnosti na pokračovanie:

1. Perimeter ako bezpečnostné dvere do vášho domu

2. Používateľ ako najzraniteľnejšia časť perimetra

3. Dáta sú základné piliere vašej spoločnosti

4. Monitoring – nočná mora hackerov

5. Dohľadové centrum ako vrchol ľadovca

Časť 1: Perimeter ako bezpečnostné dvere do vášho domu

Veľa firiem si kladie otázku, koľko a či vôbec investovať do IT bezpečnosti s argumentáciou veď načo, nič sa zatiaľ nestalo, veď nás sa to netýka. Toto je však veľký omyl. Hovorí sa, že v dnešnej dobe boli všetky firmy hacknuté a delia sa len podľa toho, či o tom vedia alebo nie. Je potrebné začať myslieť bezpečne.

Tak, ako si všetci zabezpečia svoj dom pred možnými zlodejmi a priplatia si poistku, tak komplexne a rozumne treba pristupovať aj k firemnej IT bezpečnosti. Základom bezpečnej komunikácie je vybudovanie modernej segmentovanej siete chránenej pred vonkajším prostredím. Je prekvapivé, ako často sú tieto zásady zanedbávané.

Segmentácia siete je rozdelenie jednej plochej siete do menších logických segmentov, pričom každý z nich má unikátne poslanie z pohľadu prevádzky a bezpečnosti. Typickými príkladmi sú segmenty pre dátové centrá, web aplikácie, databázy, WiFi siete, tlačiarne, monitoring, špeciálnu (napríklad lekársku) techniku, používateľské, privilegované segmenty, atď.

K tvorbe segmentov pristupujeme podľa určitých zásad a práve tu vidíme priestor pre konzultácie so špecialistami. Dôležitejšie je venovať úsilie vstupnej analýze potrieb z pohľadu prevádzky a bezpečnosti, ako neskôr odstraňovať systémové chyby, ktoré bránia efektívnym metódam ochrany aplikácií, používateľov a infraštruktúry.

Ochrana perimetra spočíva vo vybudovaní firewalovej infraštruktúry ako vstupnej komunikačnej brány do organizácie. Tu prebieha filtrácia dátovej prevádzky až na úroveň riadenia bezpečnosti pre jednotlivé aplikácie, prípadne privilegované skupiny používateľov. Cieľom vybudovania sofistikovanej vstupnej brány je eliminácia všetkého balastu, ktorý sa hrnie z Internetu, vrátane odfiltrovania štandardných útokov na vnútornú infraštruktúru. Dôležitým faktorom je vytvorenie bezvýpadkového systému vysokej dostupnosti, ktorý aj pri zlyhaní jedného komponentu automaticky presúva stráženie perimetra na záložný systém.

Segmentáciu siete pri vytváraní ochrany perimetra nazývame demilitarizované zóny, pričom zvolíme takú štruktúru zón, aby sme na firewalle dokázali vytvárať, jednoduché, funkčné pravidlá, ktorých cieľom je zrozumiteľná orientácia a zároveň veľmi efektívna ochrana.

Neoddeliteľnou súčasťou bezpečnosti perimetra sú rozšírené funkcie ako Intrusion Detection a Prevention Systémy, ktoré vás chránia pred mnohými typmi známych hrozieb na základe signatúr útokov. Zabezpečenie perimetra poskytuje ideálny priestor aj na ochranu pred DDoS útokmi, ktoré preťažujú kľúčové aplikačné a databázové servery, čím spôsobujú extrémne dlhé odozvy, prípadne úplnú nedostupnosť systémov.

A záver? Vždy ten istý - neexistuje žiadny bezpečnostný systém, ktorý by dokázal eliminovať všetky hrozby. Prelomenie akejkoľvek obrany je len a len otázkou vynaloženého úsilia, peňazí a času. Budovanie bezpečnosti je neustála snaha komplikovať útočníkom situáciu a klásť im do cesty prekážky, ktoré ich buď odradia, alebo im predĺžia čas potrebný na prienik do vnútra siete. Týmto vytvárame veľmi dobrý predpoklad na ich odhalenie.

Časť 2: Používateľ ako najzranitelnejšia časť perimetra

Firmy a organizácie umožňujú už zamestnancom pracovať odkiaľkoľvek, z domu, v coworkingovom prostredí, hoteli, na letisku alebo v kaviarni. Tým vznikajú zvýšené nároky na bezpečnosť podnikovej siete a aktív spoločnosti.

Ak sme už položili základný kameň budovania bezpečnosti – perimeter a segmentáciu siete, ideme ďalej. Vďaka práci „odkiaľkoľvek“ sa perimeter preto rozširuje na koncového používateľa. Kým v minulosti boli kybernetické útoky na koncové zariadenia skôr zviditeľnením hackerov, dnešné vektory útokov sú riadené organizovaným zločinom s jasným cieľom. Požadujú „výpalné“, kradnú citlivé dáta či vyraďujú z prevádzky kritické systémy. V dnešnej dobe sa útočníci už „nehackujú“ do spoločnosti. Logujú sa komfortne s ukradnutými prihlasovacími údajmi a ako legitímni používatelia získavajú prístup do siete.

Najjednoduchší spôsob, ako preniknúť do spoločnosti, je krádež identity používateľa napríklad pomocou sofistikovaného phishingového e-mailu. Neposiela sa hromadne, ale cielene konkrétnemu príjemcovi a obsahuje tému, ktorou sa aktívne zaoberá, s cieľom presvedčiť ho o relevantnosti a legitimite e-mailu.

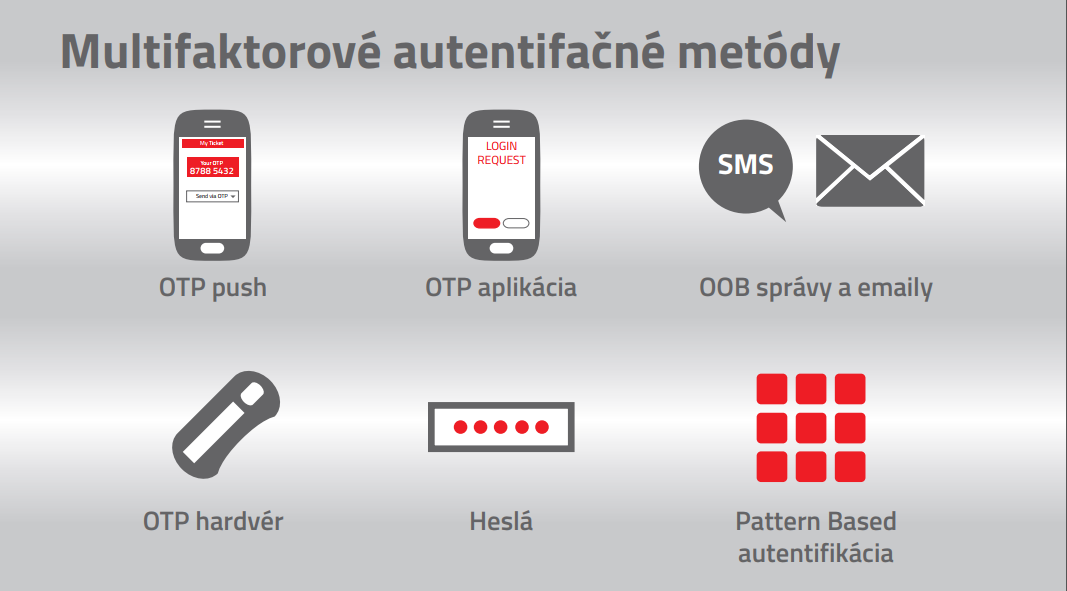

Ochrana identity používateľa sa preto zabezpečuje multifaktorovou autentifikáciou, čo znamená viacnásobné overenie prihlasujúcej sa osoby nielen menom a heslom, ale aj ďalšími faktormi, ako sú push notifikácie na mobil, eToken, GRID, ID karta a ďalšie. Zložité heslá na prihlásenie do počítača a mnoho ďalších hesiel do aplikácií zaťažujú a mätú. Takže pohodlní alebo preťažení používatelia majú zväčša rovnaké heslá na svoj súkromný e-mail, sociálne siete a nezabezpečené e-shopy, odkiaľ je pre útočníka jednoduché získať prihlasovacie údaje.

SingleSignOn

Jednotné prihlásenie nielen do VPN, ale do všetkých aplikácií spoločnosti vrátane všetkých cloudových aplikácií ako napr. Office 365, Azzure, AWS a do PC bez nutnosti ďalšieho zadávania hesla pomôže predísť odcudzeniu identity. S kontextom potrebného overenia identifikácie zariadenia/endpointu, z ktorého používateľ pracuje.

Next Generation Endpoint Protection

Koncové zariadenia používateľov ako notebook, PC, mobil alebo tablet už nestačí chrániť bežne dostupným antivírusovým systémom, ale pokročilejším bezpečnostným softvérom novej generácie. Slúži ako ochrana pred frekventovanými vektormi útokov, akými sú malvér, podvrhnutá webová stránka, škodlivá e-mailová príloha.

Tento softvér chráni koncové zariadenia pred neznámymi hrozbami, malvérom, ransomvérom, deteguje zariadenia napadnuté botmi, blokuje podvrhnuté alebo nebezpečné webové stránky. Dokáže ochrániť používateľa pred nežiaducimi e-mailami pomocou antispamovej a antiphisingovej ochrany.

Bez zmeny používateľského komfortu na pozadí prebieha emulácia a extrakcia podozrivých súborov napríklad pri sťahovaní z webu alebo e-mailových príloh. Toto všetko zvyšuje pravdepodobnosť ochrany perimetra a zabránenia prieniku útočníka do IT infraštruktúry spoločnosti.

V nasledujúcom článku si viac povieme, ako sa účelne chrániť pred únikom citlivých dát.

Časť 3: Dáta sú základné piliere vašej spoločnosti

Ak už vieme ochrániť používateľa, teraz budeme chrániť to najcennejšie, čo vlastníte - dáta.

Medializované krádeže citlivých údajov nielen v zdravotníctve, nám dávajú dobrý dôvod na to, aby sme zabránili ich cielenému, alebo náhodnému úniku. Obľúbeným spôsobom, ako sa dostať k dôležitým dátam, je použitie externých útokov v podobe malwaru, či phishingu, alebo zneužitím vnútorných používateľov, prípadne ich odcudzenej identity.

Šifrovanie dát

Primárnou úlohou je zamerať sa na šifrovanie dát nielen na koncových staniciach, ale aj vo vnútorných a cloudových úložiskách. V prvom rade je potrebné vhodným nástrojom preskenovať úložiská a identifikovať citlivé dáta. Ďalej si treba uvedomiť, že nemá zmysel šifrovať všetko, ale zamerať sa len na tie najcennejšie informácie. Používateľ z pohľadu komfortu práce nesmie zistiť, že dáta sú na pozadí šifrované, ale pri akomkoľvek neoprávnenom úniku budú nečitateľné.

Data loss prevention (DLP)

Riešenie chráni citlivé dáta na pracovných staniciach pripojených vo firemnej sieti, ako aj pri práci z domu. Zabezpečuje pokročilú ochranu a kontrolu dát v pokoji, ale aj počas ich používania. V princípe ide o ochranu dokumentov alebo ich častí pred ich zámerným či nezámerným únikom, napr. kopírovaním, posielaním mailom, uploadom dát cez webový kanál (napr. dropbox), zdieľaním dát na sociálnych sieťach, kopírovaním na USB kľúče či iné pamäťové médiá, tlačením na lokálnej, alebo sieťovej tlačiarni.

Databázový firewall

Predstavme si ho ako colnicu pre akýkoľvek typ komunikácie smerom k databázam. Systém monitoruje činnosť databáz, zabraňuje neautorizovanému prístupu a zjednodušuje súlad s dodržiavaním predpisov o ochrane osobných údajov. Firewall zhromažďuje záznamy o všetkých aktualizáciách, prihláseniach, privilegovaných činnostiach a ďalších aktivitách tak, aby vytvoril podrobný audit, ktorý nám hovorí „kto, čo, kedy, kde a ako“ pre každú databázu.

Systém File Security

Nepretržite monitorujte prístup používateľov k súborovým úložiskám a uchováva podrobný záznam o činnostiach týkajúcich sa prístupu k týmto súborom, vrátane privilegovaných používateľov. Systém využíva technológiu behaviorálnej analýzy v reálnom čase, čo umožňuje zistiť napríklad aktivitu ransomware skôr, ako dôjde k rozsiahlemu poškodeniu súborov.

Web Aplikačný Firewall

Umožňuje spoľahlivé a bezpečné prevádzkovanie webových aplikácií v podnikových sieťach aj cloudovom prostredí. Cielené útoky na web aplikácie totiž môže útočník využiť na získanie prístupu k citlivým dátam, alebo odcudzeniu identity. Web Aplikačný Firewall chráni webové aplikácie pred najdôležitejšími bezpečnostnými rizikami akými sú manipulácia s programovacím rozhraním webu, cross-site scripting, brute force útokmi a mnohými ďalšími.

Jednou z kľúčových rolí v prevádzke a bezpečnosti je vizibilita do siete, o čom bude nasledujúci diel príručky venovaný monitoringu.

Časť 4: Monitoring – nočná mora hackerov

Ak už je vybudovaná bezpečnosť perimetra, chránení používatelia a sú zabezpečené dáta, dá sa povedať, že môžeme spokojne spávať?

Ako prízvukuje celá príručka kybernetickej bezpečnosti, neexistuje 100-percentná obrana, a je len otázkou času, kým bude prekonaná. V súčasnosti sa útočníci zameriavajú na anonymnú dlhodobú infiltráciu, cielenú na vykrádanie dát, ktoré následne dokážu speňažiť.

Na odhalenie takejto aktivity je účinný monitoring infraštruktúry s pokročilou analýzou hrozieb. V tejto súvislosti upozorňujeme na povinnosti vyplývajúce zo zákona o kybernetickej bezpečnosti o bezodkladnom nahlasovaní incidentov, čo je zložité, ak nepoužívate efektívny monitoring.

Monitoring siete

Prebieha prostredníctvom sond, ktoré robia záchyt dátovej prevádzku v dostatočnom detaile a následne posielajú dáta na vyhodnotenie do centrálneho kolektora. Tu prichádza k ich archivácii, analýze a spracovaniu výstupov formou reportov, alarmov a grafov. Dôležitá je aj schopnosť poskytnúť veľmi detailné dáta pre forenznú analýzu pri vyšetrovaní incidentov.

Detekcia anomálií

Ďalšou užitočnou funkciou je analýza správania. Ide o vytvorenie štatistického modelu legitímneho správania koncových staníc, ktoré sa porovnáva s aktuálnou prevádzkou v sieti a vyhodnocujú sa zistené anomálie. Táto metóda je veľmi efektívna pri zisťovaní neznámych hrozieb tzv. zero day útokov, ale aj rôznych vektorov DDoS útokov.

Monitoring aplikácií

Umožňuje identifikovať problematické komponenty, ktoré spôsobujú dlhé odozvy aplikácií, serverov, databáz a preťaženie siete. Vhodný monitorovací nástroj dokáže presne identifikovať a lokalizovať, na ktorých systémoch dochádza k spomaleniu, čo je obrovským prínosom pre efektívnu prevádzku.

Ďalšími oblasťami, ktoré sa monitorujú sú admin účty, databázy, práca so súbormi, biznis procesy, monitoring vyťaženosti systémov, lokalizácia MAC adries v sieti, monitoring zraniteľností, a ďalšie.

Monitoring priemyselného prostredia

Špecifickou oblasťou monitoringu je kritická infraštruktúra, na ktorej sú závislé strategické oblasti fungovania štátu, ľudské zdravie a životy. Sú to oblasti ako energetika, voda, plyn, petrochémia, doprava, automatizované linky, ale aj lekárska technika.

Hlavným rozdielom medzi klasickým IT prostredím a priemyselným OT prostredím sú použité technologické zariadenia vyžadujúce komunikáciu priemyselnými protokolmi, ktorým štandardné IT nástroje nerozumejú. Častokrát sa tu nachádzajú síce funkčné, ale zastaralé systémy, na ktoré neexistujú bezpečnostné záplaty, čím sa stávajú vyhľadávaným cieľom útočníkov.

Základnou úlohou monitoringu v OT sieťach je zmapovanie všetkých technologických zariadení a ich vzájomnú komunikáciu. Preto boli vyvinuté nástroje, ktoré sú schopné monitorovať priemyselné protokoly v heterogénnom prostredí a odhaľovať v ňom zraniteľnosti a kybernetické hrozby.

V záverečnom dieli príručky si povieme o službách Security Operation Centier, penetračnom testovaní a možnostiach vzdelávania zamestnancov v kybernetickej bezpečnosti.

Časť 5: Dohľadové centrum ako vrchol ľadovca

Bez špecialistov, ktorí sú odborne zdatní, zaškolení a schopní eliminovať bezpečnostné riziká, má bezpečnostná stratégia vážnu trhlinu.

Vo finále našej príručky upozorňujem na dve dôležité skutočnosti. Predstava, že vybudovaním komplexného riešenia na ochranu strategických dát som zo dňa na deň v bezpečí, je mylná. Nepoužívané, zanedbané a neaktualizované systémy sú rovnakou hrozbou, ako neexistujúca ochrana.

Dohľadové centrum

Jednou z možností, ako efektívne riadiť celú bezpečnosť, je vybudovať vlastné bezpečnostné riešenie a pracovisko Security Operation Center (SOC). Ide o dohľadové centrum s nepretržitou prevádzkou, kde sa sústreďujú všetky udalosti z dielčích systémov infraštruktúry s podporou odborného personálu. Vhodným nástrojom na vybudovanie SOC pracoviska je Security Information and Event Management (SIEM), prípadne Log Manažment. Takáto forma je však pre mnohé firmy nedostupná kvôli obstarávacím a prevádzkovým nákladom. Takže?

Externá služba

Prenajmite si službu dohľadu. Externé SOC disponuje vlastnými nástrojmi pre poskytovanie služby vzdialeného dohľadu, je schopné monitorovať zákaznícku infraštruktúru a identifikovať bezpečnostné hrozby v reálnom čase. Zároveň je ľahké integrovať ho s existujúcimi riešeniami koncového zákazníka. Vzniká tak hybridný model, kde časť bezpečnosti pokrýva samotný zákazník a časť kompetencií zabezpečuje externé pracovisko SOC. Súčasťou služby môže byť aj aktívna reakcia na vzniknuté hrozby bez účasti zákazníka.

Penetračné testovanie

Predstavuje odhaľovanie bezpečnostných slabín formou kontrolovaného hackerského útoku zvonku organizácie, alebo z jej vnútra. Samotný penetračný test – pentest, je možné objednať ako externú službu, ktorej výstupom je správa o zistených zraniteľnostiach. Ďalšou možnosťou sú periodické interné pentesty, cielené na vnútornú infraštruktúru a aplikácie, s využitím známych zraniteľnosti systémov.

Sociálny inžiniering

Je forma psychologickej manipulácie so zamestnancami za účelom získania prístupu k dôležitým dátam, prípadne odcudzeniu ich elektronickej identity. Jedná sa o mnohé kybernetické taktiky a nenápadné formy infiltrácie do infraštruktúry firmy. Nakoľko sú tieto metódy prieniku veľmi sofistikované a v bežnej prevádzke ťažko rozpoznateľné, je nevyhnutné venovať im veľkú pozornosť vo vzdelávaní zamestnancov.

Vzdelávanie

Opakované školenia zamestnancov a dodržiavanie bezpečnostných smerníc sú nevyhnutnosťou. Mali by eliminovať širokú škálu hackerských techník, ktoré môžu viesť k škodám a strate reputácie organizácie. Rovnako dôležité je investovať do odborných školení technického personálu, na ktorom je závislá kvalita a úroveň IT bezpečnosti organizácie. Zvyšovanie bezpečnostného povedomia zamestnancov a ich odborný rozvoj je tá najefektívnejšia forma prevencie a obrany proti kybernetickým útokom.

A čo na záver?

Žiadna príručka nedokáže raz a navždy pokryť celú problematiku bezpečnosti, ani dať univerzálny kľúč k jej vybudovaniu. Preto odporúčame využívať odborné konzultácie a vybudovať si vlastnú bezpečnostnú stratégiu.